Цена: 24850 рублей

|

Цена: 29999 рублей

|

Цена: 21500 рублей

|

Цена: 5650 рублей

|

|

|

|

Дорогие друзья, меня зовут Захаров Владимир.

Я руководитель группы технической поддержки.

Очень часто Вы задаете по телефону вопросы про то

"как защитить информацию в каналах

и коммутационнах узлах связи?"

В этой статье я предлагаю Вам обсудить этот вопрос.

А если что-то будет неясно или тема будет не раскрыта,

пишите, пожалуйста, вопросы или звоните по телефону.

Так же мы поможем подобрать оборудование под ваши задачи

и научим Вас как правильно и эффективно использовать его!

|

|

|

|

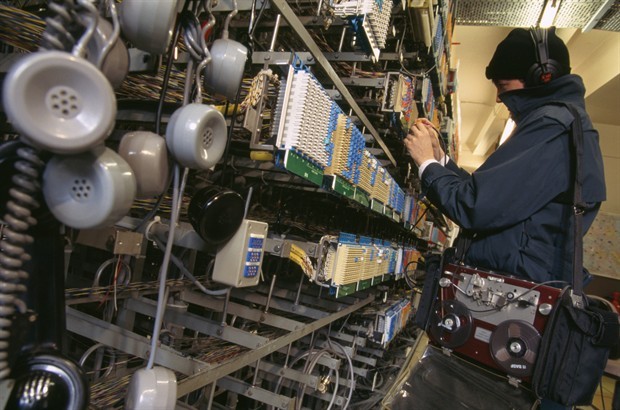

Защита информации в каналах

и коммутационных узлах систем связи

Наиболее эффективным средством защиты информации в контролируемых каналах связи является применение криптографии и специальных связных протоколов. Криптографическая защита представляет собой совокупность методов и средств, предназначенных для шифрования текстов, то есть для преобразования формы исходных (открытых) текстов сообщений таким образом, что их смысл становится непонятным для любого лица, не владеющего секретом обратного преобразования. Прямой процесс преобразования открытого текста с целью сокрытия его смысла называется зашифрованием, а его результат - шифртекстом. Обратный процесс преобразования шифртекста в открытый текст с целью восстановления общепонятности сообщений называется расшифрованием.

Шифрование данных в криптографических системах

В большинстве криптографических систем секретность способа шифрования данных базируется на двух элементах:

- алгоритме шифрования данных (АШД), представляющем собой набор математических правил, определяющих последовательность выполнения элементарных действий над данными, в совокупности обеспечивающих их заширование или расшифрование;

- криптографическом ключе, однозначно определяющем конкретный вариант преобразования открытого текста в шифртекст (и, наоборот) из многообразия всех возможных вариантов, обусловленных алгоритмом шифрования; ключ обычно представляет собой число или последовательность символов и является параметром, позволяющим настроить АШД на конкретную работу.

Используемые на практике алгоритмы шифрования обеспечивают столь большое количество возможных ключей, что дешифрование шифротекстов путем их полного перебора оказывается экономически невыгодным или просто невозможным. Современные криптографические системы обеспечивают высокую стойкость шифрования, даже если АШД не является секретом. В этом случае стойкость шифротекстов полностью обеспечивается за счет поддержания режима секретности криптографического ключа, использованного в данном акте шифрования.

Центральным вопросом криптографии является оценка стойкости применяемых алгоритмов шифрования, определяющая уверенность в том, что предполагаемый оппонент, не имеющий доступа к используемому криптографическому ключу, не сможет расшифровать и понять смысл перехваченной зашифрованной информации.

Проведение исследований, позволяющих получить такую оценку, является весьма трудоемким и дорогостоящим делом, посильным только профессиональным криптографом. Поэтому на практике рекомендуется использовать только сертификационные криптографические средства, прошедшие всесторонние исследования и аттестацию авторитетных специализированных организаций. В качестве примера гарантированно стойкого алгоритма шифрования можно назвать широко известный алгоритм по ГОСТ 28147-89, реализованный в ряде серийно выпускаемых программных и программно-аппаратных средств защиты. Одной из наиболее сложных задач защиты сетей является генерация и распространение криптографических ключей.

В настоящее время наиболее перспективным представляются решения, связанные с гибридными криптосистемами, использующими традиционные методы шифрования с секретным ключом для защиты секретности и целостности, при одновременном использовании методов шифрования с открытыми ключами для реализации функций распределения ключей.

Важным требованием безопасности связи является наличие в сети эффективных процедур аутентификации, с помощью которых удаленные абоненты могут идентифицировать и проверять подлинность друг друга. Эта проблема также может эффективно решаться с помощью криптографических методов. В частности, обладание корректным ключом шифрования может рассматриваться как доказательство того, что абонент имеет право вступить в обмен сообщениями.

Для аутентификации в сетях, построенных на базе коммутируемых телефонных каналов связи, можно использовать более простые, некриптографические способы, связанные с применением модемов, обеспечивающих функцию обратного вызова. При этом в процессе аутентификации, помимо традиционной проверки секретного пароля, автоматически инициируется обратный телефонный вызов (с предшествующим принудительным разрывом соединения) к абоненту, претендующему на доступ к информации.

Отзывы о статье

от Геннадий Ким, 17 Ноября 2020 г.

Много полезного, статья информативная, но все же некоторые вопросы остались. как можно с вами связаться?

Дорогие друзья, меня зовут Захаров Владимир.

Я руководитель группы технической ...

|

Дорогие друзья, меня зовут Захаров Владимир.

Я руководитель группы технической ...

|

|